Il Network Security Toolkit (NST) è una ISO live CD/DVD (NST Live) basata su Fedora. Il toolkit è stato progettato per fornire un facile accesso ai migliori programmi Open Source sulle applicazioni di sicurezza sulla rete e dovrebbe funzionare sulla maggior parte delle piattaforme x86/x86_64.

Il Network Security Toolkit (NST) è una ISO live CD/DVD (NST Live) basata su Fedora. Il toolkit è stato progettato per fornire un facile accesso ai migliori programmi Open Source sulle applicazioni di sicurezza sulla rete e dovrebbe funzionare sulla maggior parte delle piattaforme x86/x86_64.

L’intento principale di sviluppo di questo toolkit è quello di fornire al responsabile della sicurezza di rete una serie completa di strumenti sulla sicurezza di rete Open Source. La maggior parte degli strumenti dell’articolo: Strumenti Top 100 per la sicurezza da INSECURE.ORG sono disponibili nel toolkit.

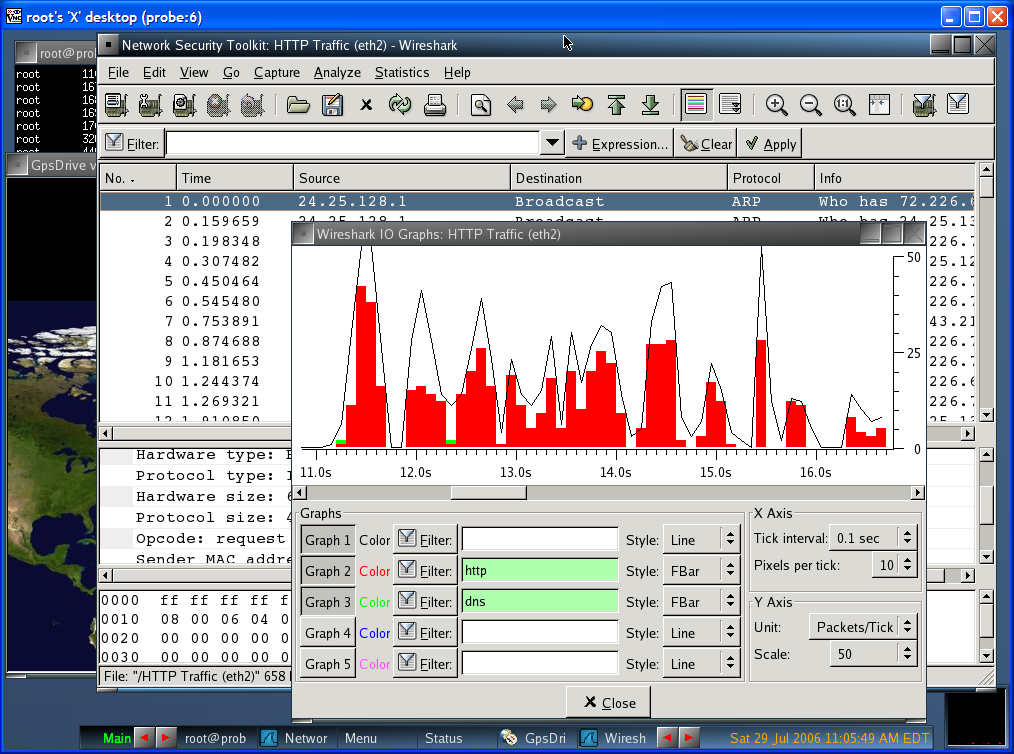

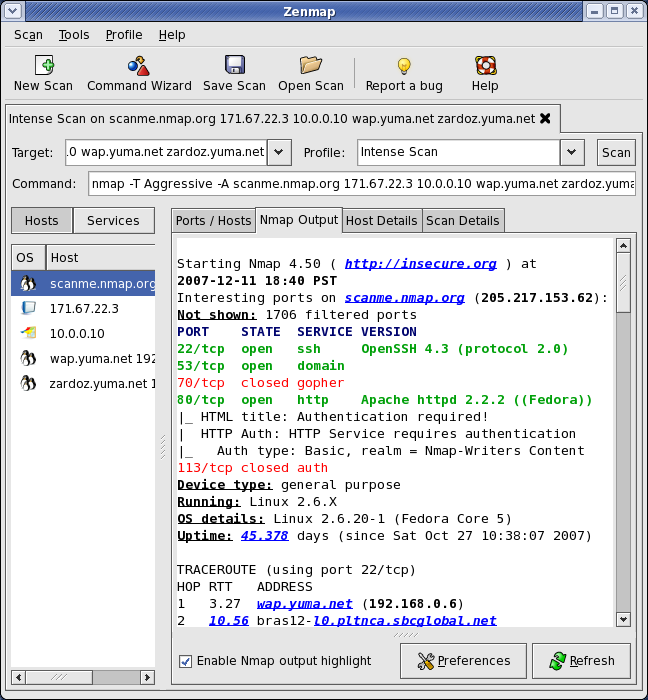

Alcuni dei tool disponibili in questa live sono:: Ntop, wireshark, nmap con il tool di visualizzazione ZenMap e kismet.

Molti compiti che possono essere eseguite in NST sono disponibili attraverso un’interfaccia web chiamata NST WUI. Tra gli strumenti che possono essere utilizzati attraverso questa interfaccia troviamo nmap con lo strumento di visualizzazione ZenMap, ntop, un gestore di sessioni per VNC, un terminale minicom, un controllore della porta seriale ed un gestore di WPA PSK.

Potete leggere alcuni dei miei articoli su Nmap e Ntop seguendo i link precedenti, per Nmap si ha anche Zenmap .

Zenmap èl’interfaccia grafica ufficial di Nmap Security Scanner. Si tratta di una applicazione multi-piattaforma, free e open source che mira a rendere Nmap facile da usare per i principianti, fornendo funzionalità avanzate anche per gli utenti esperti di Nmap. Scansione utilizzate di frequente possono essere salvate come profili per renderle facili da eseguire ripetutamente. Un creatore di comandi permette di effettuare la creazione interattiva di righe di comando per Nmap. I risultati della scansione possono essere salvati e visualizzati in seguito. I risultati delle scansioni salvate possono essere confrontate tra loro per vedere come differiscono. I risultati delle scansioni recenti sono memorizzati in un database consultabile.

Su NST sono disponibili anche Nagios e Argus, due software che possono essere utilizzati per il monitoraggio di rete, è possibile verificare lo stato di vari servizi, come i browser web, i server mail pop/imap o altri servizi che, in generale, è possibile verificare da una connessione di rete diretta.

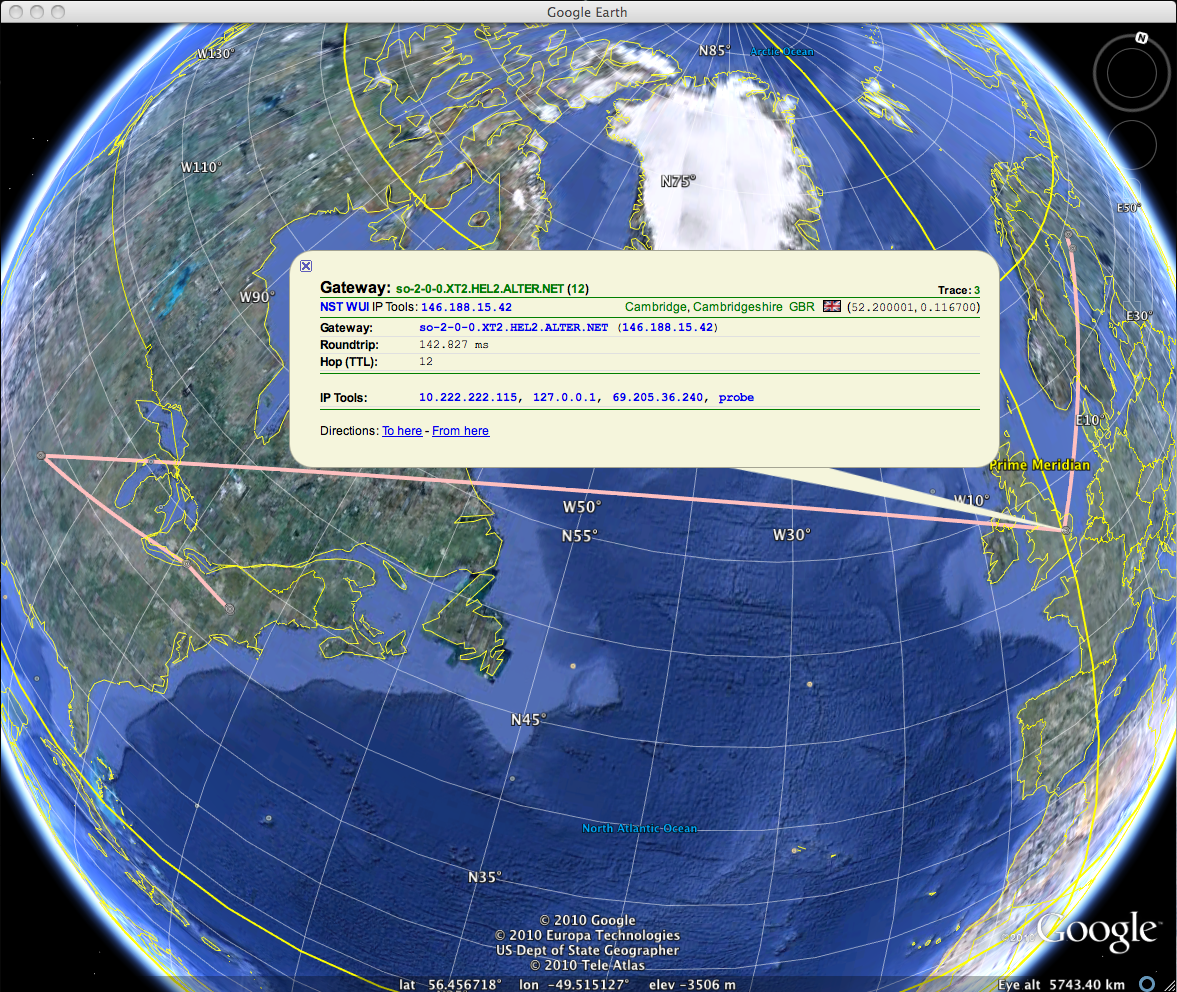

Un’altra caratteristica piacevole e realmente “scenica” è che NST include la visualizzazione di ntop, Wireshark, traceroute e dei dati di Kismet tramite il geocoding degli indirizzi host e la loro visualizzazione su Google Earth.

Per questo NST utilizza uno strumento personalizzato: nstgeolocate – che Geolocalizza i server ottenuti da una sessione di ‘ntop’ o Geolocalizza le conversazioni degli indirizzo IPv4 da un file dove sono stati catturati dei pacchetti di rete e li visualizza su una proiezione di Mercatore World Map.

C’è anche un software basato su browser per la cattura dei pacchetti ed analisi dei protocolli in grado di monitorare fino a quattro interfacce di rete con Wireshark, così come un intrusion detection system basato su Snort con un “collettore” backend che memorizza gli incidenti in un database MySQL. Per gli sviluppatori web, vi è anche una console JavaScript con un libreria di oggetti con funzioni che aiuta lo sviluppo di pagine web dinamiche.

Una ottima guida su ciò che è disponibile sulla distro live e come utilizzare ogni tool è presente nel wiki ufficiale

Conclusioni

Questo live CD è realmente pieno di strumenti di sicurezza e di utilità, quindi può essere molto utile per impostare in pochi minuti un luogo da dove si può fare un controllo della sicurezza di una rete o un host. E ‘ anche molto interessante la possibilità di metterlo su una macchina virtuale, sul wiki c’è una ottima guida sul come mettere NST su VirtualBox. Quindi, in poche parole: provatelo ed usatelo per i vostri audit di sicurezza, sarete soddisfatti di sicuro.

Riferimenti: Wikipedia

Popular Posts:

- None Found

The documentation is excellent, too. Here’s a a good one.