Ingannate chi cerca di fare un PortScan al vostro sistema!

Il programma Portspoof è progettato per migliorare la sicurezza del sistema operativo attraverso l’emulazione di firme di servizi legittimi su porte altrimenti chiuse. E’ pensato per essere un’addizione leggera, veloce, portatile e sicura per il sistema di firewall o qualsiasi infrastruttura di sicurezza.

L’obiettivo generale del programma è quello di rendere il software di scansione delle porte (Nmap / Unicornscan / etc) un processo lento e con output molto difficile da interpretare, rendendo così la fase di ricognizione dell’attacco un compito impegnativo e fastidioso

Ho trovato il concetto alla base di questo piccolo programma davvero interessante: invece di chiudere tutte le porte con un firewall nascondere le porte reali, infastidendo così tutti quelli che stanno facendo portscan verso il vostro server/computer.

L’obiettivo primario del programma Portspoof è quello di migliorare la sicurezza del sistema operativo attraverso un insieme di tecniche che rallenteranno i vostri attaccanti e gli faranno tenere un profilo più evidente dopo la fase di ricognizione contro il sistema (s).

Per impostazione predefinita la fase di ricognizione dell’attaccante dovrebbe richiedere molto tempo e dovrebbe essere facilmente rilevabile con i vostri sistemi di rilevamento delle intrusioni …

L’arte della Difesa attiva (offensiva)

Portspoof può essere utilizzato anche come un ‘Exploitation Frontend Framework’, che trasforma il sistema in macchina reattiva ed aggressiva. In pratica questo significa che il server sarà in grado di sfruttare gli strumenti e gli exploit dei tuoi attaccanti in modo automatico. Questo approccio è puramente basato sui concetti (offensivi) di difesa attiva.

Caratteristiche

- veloce:. multithread (di default 10 thread gestiscono le nuove connessioni in ingresso)

- leggero: Richiede una quantità marginale di risorse di sistema

- Portatile: gira su Linux e su BSD (fino alla versione 0.3.)

- Flessibile: Si può facilmente utilizzare le regole del firewall per definire le porte che stanno per essere contraffatte

- Efficace contro i port scanner popolari.

- oltre 8000 firme false che inganneranno i port scanner!

- Open Source

Installazione

Portspoof è un software libero distribuito sotto licenza GNU GPL versione 2, non è disponibile come pacchetto nei repository, o almeno per quello che (non) ho trovato in giro, quindi per installarlo dovete scaricare il file zip dal sito ufficiale, o clonare il repository di origine da Github e seguire queste semplici istruzioni:

1. Compilate il software, andate nella directory in cui avete decompresso/messo i sorgenti e date questi comandi:

$./configure $ make $ sudo make install |

O

$ g++ -lpthread -Wall -g Configuration.cpp connection.cpp Portspoof.cpp revregex.cpp Utils.cpp Fuzzer.cpp Server.cpp -o portspoof |

2.Configurate le regole del vostro firewall:

# iptables -A PREROUTING -i eth0 -p tcp -m tcp --dport 1:65535 -j REDIRECT --to-ports 4444 # iptables-restore < iptables-config (system_files directory) |

Note:

Se si vuole accedere ai servizi legittimi bisogna escludere le loro porte dalla dichiarazione REDIRECT!

Portspoof di default sarà in ascolto su TUTTE LE INTERFACCE e sulla porta TCP 4444. Queste regole FW si tradurranno in offuscamento dei servizi per l’intervallo di porte dalla 1 alla 65535

Eseguite Portspoof con emulazione del servizio:

$ portspoof -c portspoof.conf -s portspoof_signatures -D |

Esegui Portspoof in modalità “porta aperta”:

$ portspoof -D |

3. Aggiungete portspoof agli script di avvio del sistema.

Per fare questo modificate o utilizzate direttamente lo script init.d predefinito che è possibile trovare nella directory ‘system_files’.

Demo

Volete provarlo, senza alcuna installazione?

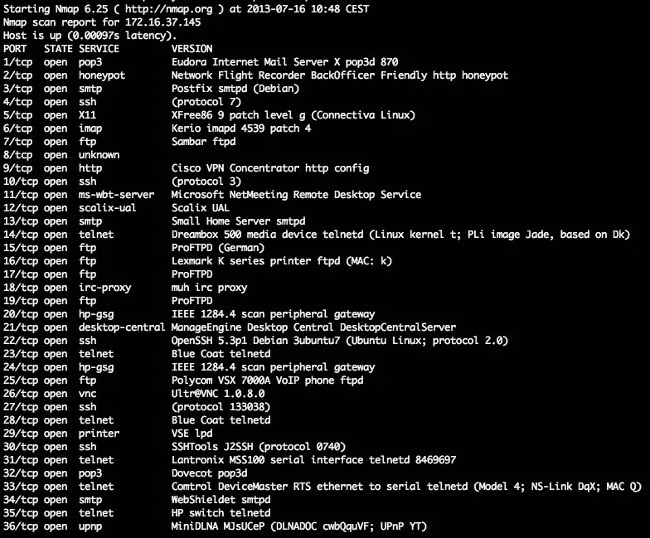

Fate un test: Utilizzate il vostro strumento preferito di scansione delle porte con l’indirizzo portspoof.org per vedere i risultati dal vivo, ad esempio: nmap -sV -v portspoof.org

Dovrebbe ottenere qualcosa di simile a questo:

Riferimenti

Shall We Play A Game? Active Defense Against Port Scanning Authored by Piotr Duszynski

Popular Posts:

- None Found

Do you know for any other tools like this one?

Very interesting Tool!

How Can I to access my legitimate services for ex SSHD? Tanks

@giuseppe, you can white list your legitimate services in the nat table by simply using the ACCEPT target earlier than the REDIRECT rule. For example:

*nat

-A PREROUTING -p tcp -m multiport –dports 22,25,80,110,143,443,465,587,993,995,4190 -j ACCEPT

-A PREROUTING -p tcp -j REDIRECT –to-ports 4444

COMMIT

There is a package for ipfire gateway “portspoof-1.0-1.ipfire”

forum.ipfire.org/index.php?topic=9266.0

Hi,

I am a new Linux user with Ubuntu. I am trying to install portspoof. Its seemed to configure ok but when I use ‘make’, the message displayed. Can anyone help to find out the problem?

aw@aw-GA-MA770T-UD3:~/Downloads/portspoof-master$ make

Making all in src

make[1]: Entering directory `/home/aw/Downloads/portspoof-master/src’

make all-am

make[2]: Entering directory `/home/aw/Downloads/portspoof-master/src’

g++ -DHAVE_CONFIG_H -I. -DCONFDIR='”/usr/local/etc”‘ -g -O2 -MT portspoof-Revregex.o -MD -MP -MF .deps/portspoof-Revregex.Tpo -c -o portspoof-Revregex.o `test -f ‘Revregex.cpp’ || echo ‘./’`Revregex.cpp

Revregex.cpp:4:25: fatal error: openssl/aes.h: No such file or directory

#include

^

compilation terminated.

make[2]: *** [portspoof-Revregex.o] Error 1

make[2]: Leaving directory `/home/aw/Downloads/portspoof-master/src’

make[1]: *** [all] Error 2

make[1]: Leaving directory `/home/aw/Downloads/portspoof-master/src’

make: *** [all-recursive] Error 1

aw@aw-GA-MA770T-UD3:~/Downloads/portspoof-master$

This problem was already observed earlier:

https://github.com/drk1wi/portspoof/issues/12

but in my clone of portspoof I could not see the mentioned update either.

So I did it myself:

Just edit ~/portspoof/src/Revregex.cpp

and remove the two #include lines referring to openssl/aes.h and openssl/evp.h

.

Then compile again (sudo make install).

For me that solved the problem.

Regards

aqua