Articolo di James Hawkins

Come tutti sappiamo, Nmap (Network Mapper) è un port scanner ampiamente utilizzato dagli esperti di sicurezza di rete (tra cui gli esperti di test di penetrazione ed analisi forense). In questo articolo vedremo i diversi tipi di scansioni di Nmap, le sue tecniche, capiremo le finalità e gli obiettivi di ogni scansione, i suoi vantaggi o svantaggi rispetto ad altri strumenti di scansione, che potrebbero essere migliori a eludere i firewall e gli IDS (In una certa misura) e molto altro ancora. In questa prima parte, ho fatto del mio meglio per spiegare le tecniche di scansione di base, le opzioni per l’host discovery, le opzioni di scansione delle porte, le tecniche utilizzate nella rilevazione del sistema operativo e dei servizi in esecuzione sul sistema.

Assumo che Nmap sia già installato sul vostro sistema.

Cominciamo con una scansione di base e di default, quella senza l’utilizzo di parametri.

Aprite il terminale, in Ubuntu ctrl+alt+ t

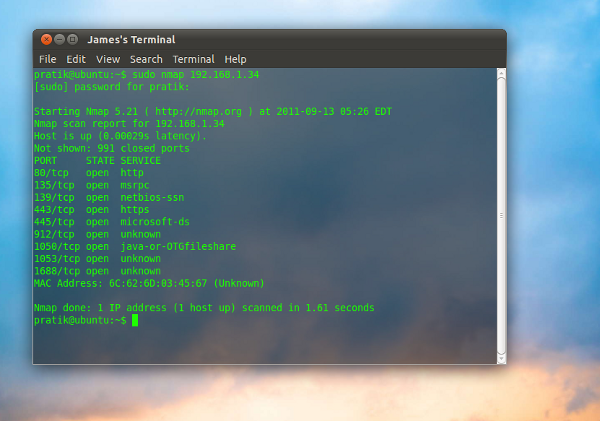

$ sudo nmap 192.168.1.34 |

Si tratta di una scansione di base su l’indirizzo IP locale 192.168.1.34, si usa sudo per ottenere i privilegi di amministratore, e poi diamo a Namp il bersaglio.Inoltre, è anche possibile eseguire la scansione su indirizzi ip multipli in una sola volta, così per esempio si potrebbe dare:

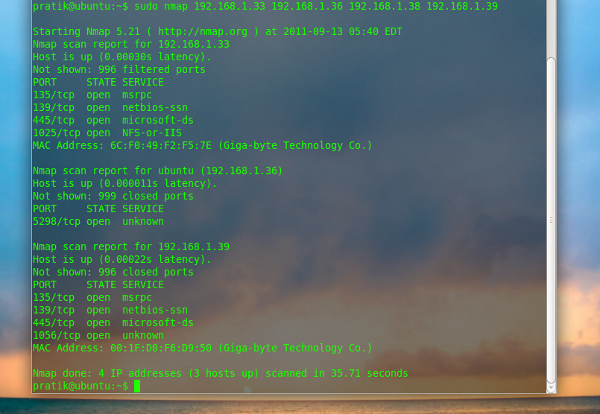

$ sudo nmap 192.168.1.33 192.168.1.36 192.168.1.38 192.168.1.39 |

Nota c’è uno spazio tra ogni indirizzo ip completo, nell’esempio precedente abbiamo utilizzato 4 indirizzi ip di destinazione per effettuare la scansione in una sola volta.

Discovery

Prima della scansione di una porta di destinazione, Nmap tenterà di inviare una richiesta echo ICMP per vedere se l’host remoto è “vivo”. Questo consente di risparmiare tempo durante la scansione di più host in quanto nmap non perderà tempo tentando di sondare gli host che non sono in linea.

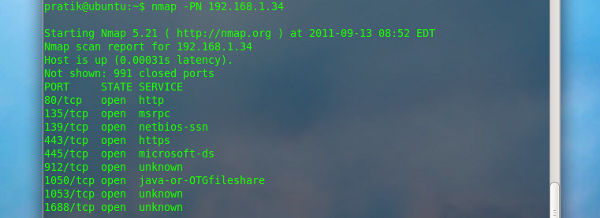

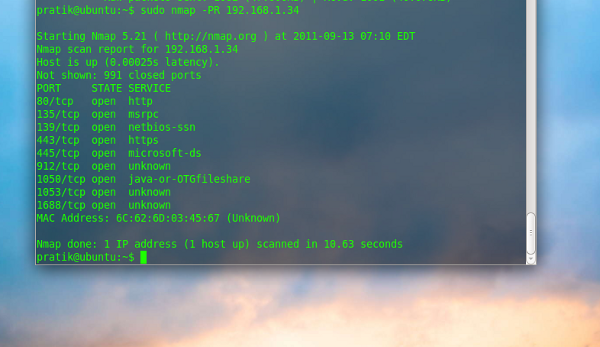

Non fare ping -PN

Con questa opzione Nmap semplicemente non esegue il ping verso il/i target

$ sudo nmap -PN 192.168.1.34 |

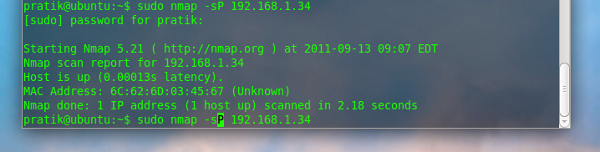

Scan solo con Ping -sP

Questo è utilizzato per eseguire la scansione con un semplice ping dell’host specificato

$ sudo nmap -sP 192.168.1.34 |

Questa scansione è utile quando si desidera eseguire una ricerca rapida della rete di destinazione per vedere quali host sono in linea senza realmente fare una scansione per individuare le porte aperte

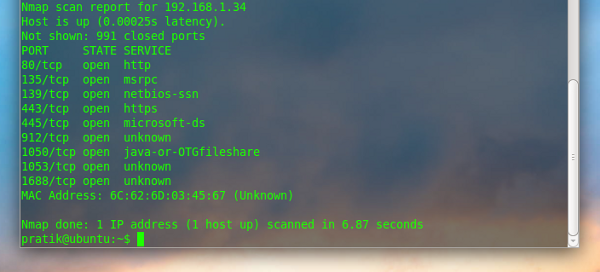

ARP Ping scan

L’opzione -PR indica ad nmap di eseguire uno scan tramite ping ARP (Address Resolution Protocol) sull’ip di destinazione desiderata.

$ sudo nmap –PR 192.168.1.3 |

L’opzione -PR è automaticamente implicita durante la scansione di una rete locale. Questo tipo di scan è molto più veloce rispetto ad altri metodi. Ha anche il vantaggio di essere più appropriato perché l’host dei una LAN non può bloccare le richieste ARP.

NOTA : questo tipo di scansione non funziona su obiettivi che non sono nella vostra sottorete.

Opzioni per le scansioni delle porte

Esecuzione di una scansione veloce:

L’opzione -F indica a Nmap di effettuare una scansione delle sole 100 porte più comunemente utilizzate

sudo nmap –F 192.168.1.34 |

Nmap effettua la scansione delle 1000 porte più comunemente utilizzate, come impostazione predefinita. L’opzione -F riduce il numero a 100. Questo può aumentare drasticamente la velocità di scansione, pur controllando le porte più comunemente usate.

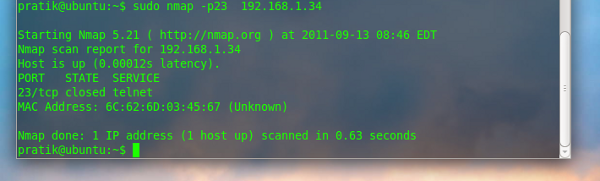

Esamina solo determinate porte

Il -p è utilizzato per indicare ad Nmap di efefttuare la scansione solo per la(e) porta(e) specificata(e)

Per controllare se la porta telnet è aperta:

sudo nmap –p23 192.168.1.34 |

L'esempio precedente illustra l'utilizzo di -p per eseguire la scansione della porta 23.

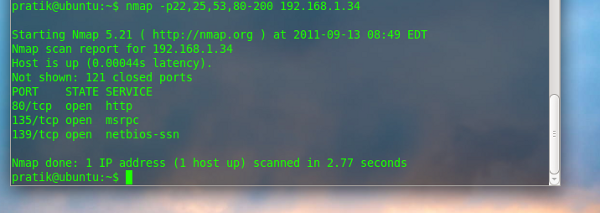

È anche possibile eseguire la scansione per più porte con l’aggiunta di una virgola (,) tra ciascuna porta o eseguire la scansione di un intervallo di porte, è possibile indicarlo con un –

$ sudo nmap –p 22,25,53 ,80-200 192.168.1.34 |

In questo esempio l’opzione -p viene utilizzaa per eseguire la scansione delle porte 22,25,53 ed il range che va da 80 fino a 200

Nota : L’output mostra solo le porte aperte.

Scansione delle porte per nome

L’opzione -p può anche essere utilizzata per la scansione delle porte per nome

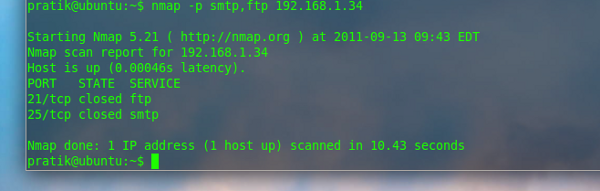

$nmap -p smtp,ftp 192.168.1.34 |

L'esempio precedente dimostra come effettuare la scansione per lo stato delle porte SMTP e FTP utilizzando l'opzione -p con il nome delle porte.

scansione di tutte le porte

L’opzione -p "*" è ottima per effettuare la scansione di tutti le 65.535 porte TCP/IP sul computer bersaglio.

$nmap -p “*” 192.168.1.34 |

Scegliere tra protocollo TCP ed UDP

Ed infine con l'opzione -p si può anche scegliere di eseguire la scansione su certe porte solo per il protocollo TCP o UDP

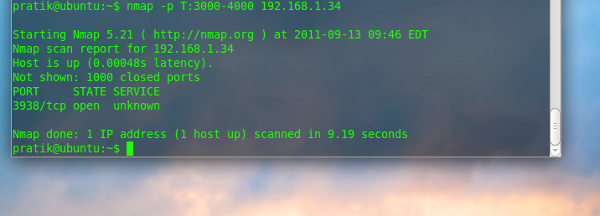

$nmap -p T:3000-4000 192.168.1.34 |

Nella schermata sovra stante è stato specificato un intervallo di porte con (T) che implica solo TCP, mentre U:60000- poteva anche essere aggiunto, in questo caso avrebbe comportato solo il protocollo UDP

sistema operativo e il rilevamento dei servizi

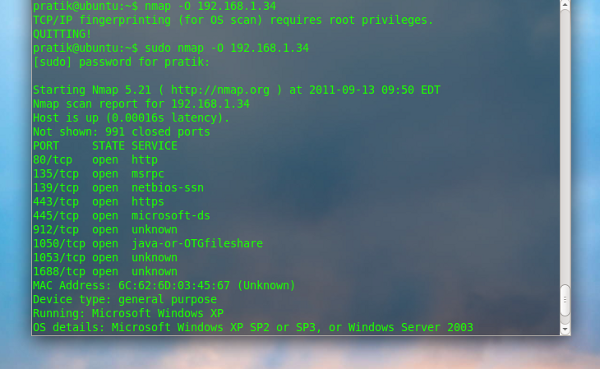

Il parametro -O permette di attivare il rilevamento da Nmap del sistema operativo

nmap -O 192.168.1.34 |

Tentare di indovinare un S.O. sconosciuto

Se Nmap non è in grado di identificare il sistema operativo, è possibile forzarlo a indovinare con l’opzione–osscan-gues

$ nmap -O – osscan-guess 192.168.1.1 |

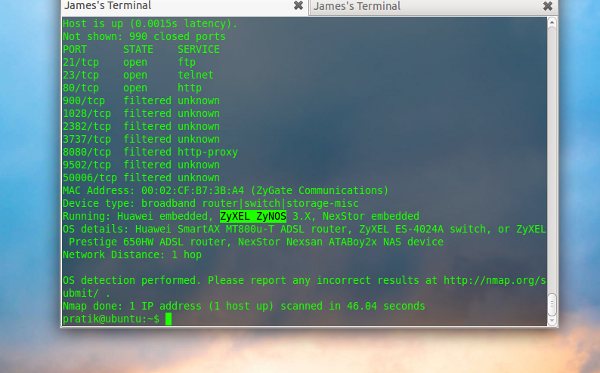

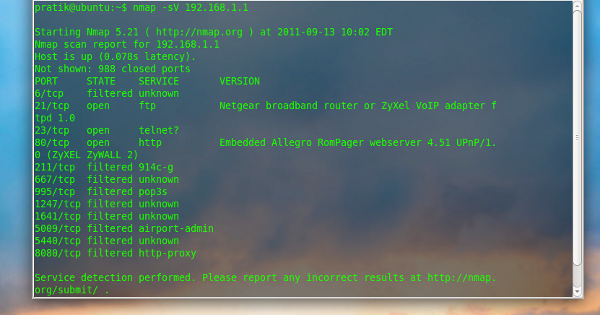

Rilevazione della versione di un servizio

Il parametro -sV viene utilizzato per rilevare la versione dei servizi

$ nmap -sV 192.168.1.34 |

Questo terminare la prima parte di questa panoramica dei parametri più utilizzati di Nmap, rimanete sintonizzati per la parte 2.

Popular Posts:

- None Found

Ciao vorrei farti una domanda ingenua.

Come faccio a fare una scansione di rete (della mia rete locale magari) che mi ritorni gli ip dei computer a me vicini??

Insomma una mappa della mia rete casalinga o di altre reti target

Magari nmap non è neanche il comando giusto…

Ciao,

puoi usare Nmap con l’opzione ping per vedere quali macchine rispondono, o con l’opzione Arp se condividete lo stesso segmento di rete.

Esempio con Arp:

Se il tuo PC è sulla rete 192.168.0.0 puoi usare il comando:

nmap -PR -oN nmap-arpscan.txt 192.168.0.0/24

Che farà lo scan da 192.168.0.1 a 192.168.0.255 e metterà il risultato nel file nmap-arpscan.txt

Guarda anche qusto link: http://linuxaria.com/recensioni/network-scanner-linux?lang=it

Ciao

ops il commento che andava qui è il n°2

Grazie mille.

Poi sono capitato anche sul link che mi hai suggerito adesso.

Il tuo blog si sta rivelando davvero molto interessante.

Bene, mi fa piacere se si trovano soluzioni e risposte all’interno dei miei articoli.

Ciao

Guida potenzialmente interessante, ma davvero? Testo verde in shell semi-trasparente sull’azzurro?

Dai, in parallelo hai anche visita oculastica, se leggi tutto hai 10/10.

Che dire, io uso solo sfondo bianco e testo nero, semplice ma non mi fa accecare.

Ciao

Ciao tutti, si vogliono leggere piu di Nmap…

Nmap commands and scan types

James, I linked to you on that page.

-p “*” option doesnt scann all port,it scan nearly top 4239 ports.. -p- is a good option for scanning all 65.535 ports

Does anyone know what the nmap code of -PT scan?