Ringrazio Maurizio Pagani che mi ha permesso di pubblicare e tradurre la sua interessante presentazione, pubblicata su http://babel.it.

OpenVAS è un framework che include servizi e tool per la scansione e la gestione completa delle vulnerabilità.

Un vulnerability scanner è un tool che permette di effettuare la scansione di un sistema target (IP/HOSTNAME) basandosi su un range di porte ed una serie di policy. Il tool è affiancato da un database delle vulnerabilità, utilizzato dallo scanner per analizzare le eventuali criticità ogni qual volta trovi un servizio in ascolto. Il tool che effettua la scansione riceve aggiornamenti quotidiani dal database Network Vulnerability Tests “NVTs”.

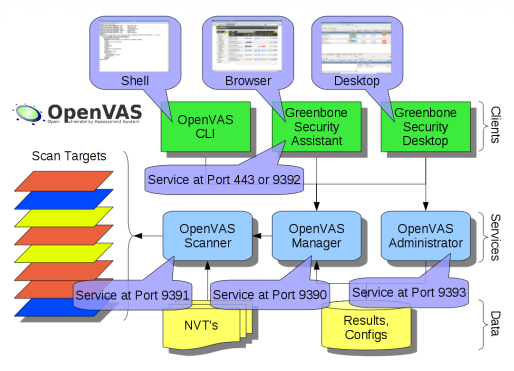

Di seguito viene mostrata l’architettura logica del framework OpenVAS:

Spieghiamo brevemente i vari punti:

OpenVAS CLI: è l’insieme dei tool che permettono l’amministrazione di OpenVAS tramite shell. Consente di effettuare scanning, gestire e creare i report dei vari VA effettuati.

Greenbone Security Assistant: è un tool web-based con un’interfaccia intuitiva dalla quale è possibile fruire della reportistica/scan, gestire i profili di scanning e monitorare i vari VA che si stanno effettuando.

Greenbone Security Desktop: come OpenVAS CLI e Greenbone Security Assistant, è il tool che ci permette di gestire tutto tramite l’interfaccia grafica via desktop.

OpenVAS Scanner: è la componente che permette di effettuare scan su hostname/ip, range di porte “da-a” o intere reti ad esempio “192.168.1.0/28”. Lo scanning può essere avviato su vari livelli. Di default OpenVAS presenta quattro opzioni di scanning:

- Full and fast – Sfrutta la maggior parte delle NVT’s. E’ ottimizzato grazie all’utilizzo delle informazioni precedentemente collezionate.

- Full and fast ultimate – Sfrutta la maggior parte delle NVT’s, tra le quail quelle che possono causare un arresto del servizio/sistema remoto. Anche questo profilo è ottimizzato grazie all’utilizzo delle informazioni precedentemente collezionate.

- Full and very deep – Sfrutta la maggior parte delle NVT’s ma risulta più lento perché non sfrutta le informazioni precedentemente collezionate.

- Full and very deep ultimate – Sfrutta la maggior parte delle NVT’s, tra le quail quelle che possono causare un arresto del servizio/sistema remoto. Anche questo profilo risulta più lento perché non sfrutta le informazioni precedentemente collezionate.

OpenVAS Manager: è il cuore di OpenVAS, il manager riceve task/informazioni dall’OpenVAS Administrator e i vari tool di amministrazione CLI/WEB/GUI, per poi utilizzare l’OpenVAS Scanner che eseguirà i Vulnerability Assesment. Include anche la componente che elabora i risultati delle scansioni, quindi genera anche i report finali.

OpenVAS Administrator: è la componente attraverso cui è possibile gestire gli Utenti e i Feed (cioè gli aggiornamenti).

NVT’s: è il contenitore dei Feed, cioè dei test che consentono di rilevare le vulnerabilità, che attualmente sono oltre 20.000.

Results, config: è il database (PostgreSQL) dove vengono collezionati i report e viene memorizzata l’intera configurazione di OpenVAS.

Amministrazione

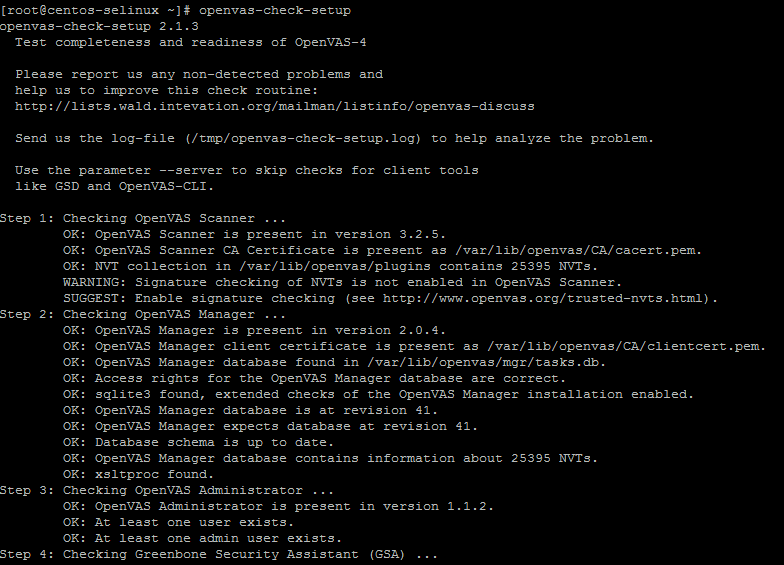

Ora vediamo come effettuare una scansione mediante i tool di gestione inclusi in OpenVAS. Il sistema di esempio è installato su una virtual machine locale sulla quale OpenVAS è già installato. Prima di tutto se già avete installato OpenVAS lanciate questo comando per verificare che sia

tutto ok:

Nella screenshot gli step sono solo 4 ma in realtà la verifica procederà fino allo step 9.

Ora entriamo nell’interfaccia grafica web, andando sul browser e digitando http://VOSTRO-IP:9392

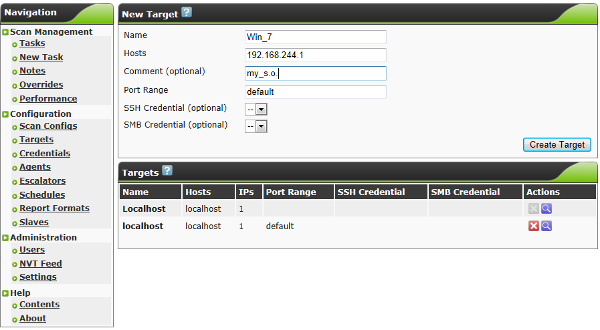

Dopo l’accesso è sufficiente andare nella sezione Configuration e cliccare su “New Target”.

L’esempio nella screenshot mostra come inserire un nuovo sistema obiettivo sul quale effettuare un Vulnerability Assesment. Cliccate su “Create Target” e successivamente su “New Task”:

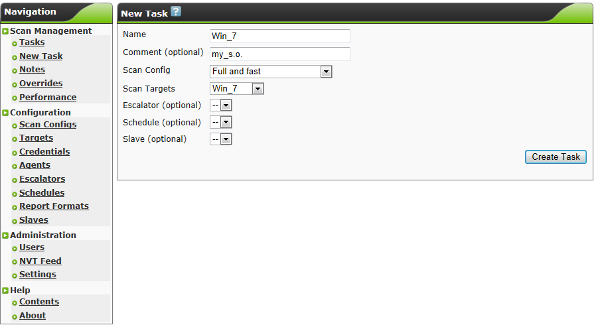

Il task richiede l’inserimento di un “Nome”, il tipo di scansione (in questo caso Completo e Veloce) ed infine il target sul quale effettuare la scansione. Create il vostro Task e passate sulla finestra Tasks:

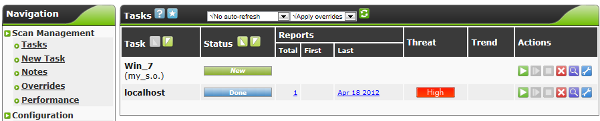

Ecco qui la lista dei target sul quale poter effettuare un Vulnerability Assesment. Ora cliccare sull’icona verde a sinistra cosi da dare il via alla scansione su quel target, in base al tipo di scan che si è scelto di fare, varia notevolmente l’attesa per il completamento dell’Assesment.

Una volta finito di seguito riporto l’esito:

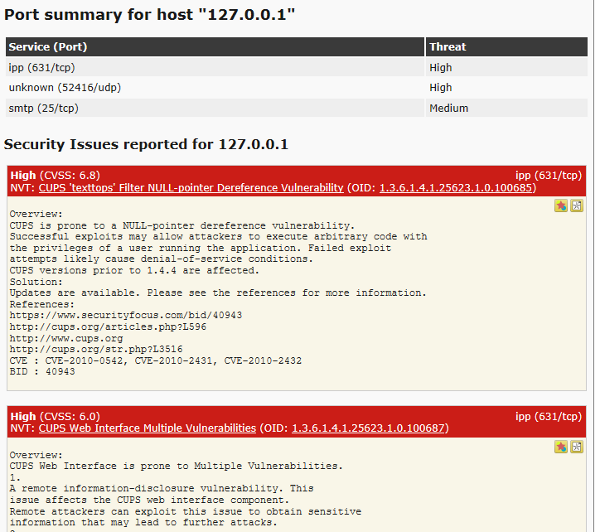

Fortunatamente sul “Win 7” dell’esempio non ho vulnerabilità visto che tutti i servizi sono chiusi, sotto come potete vedere c’è “localhost” ovvero la linux che ospita OpenVAS che è “High”, apriamola ed analizziamo il report:

Lo screenshot non mostra tutto il report ma serve semplicemente per fornire un’anteprima sull’output che genera OpenVAS una volta terminato la scansione.

In alto potete avere un riassunto delle vulnerabilità trovate suddivise in classi “High/Medium/Low”:

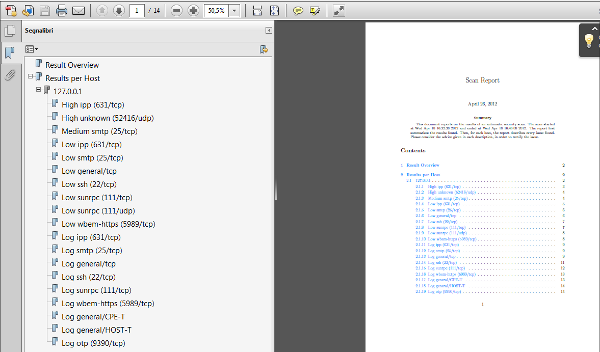

In basso a destra nella sezione “Download” c’è l’opzione utilissima per poter effettuare il download dei report nei vari formati che offre OpenVAS, ad esempio PDF. Il report creato include un indice al suo interno, in modo da semplificare la ricerca delle vulnerabilità senza dover leggere un intero documento composto da numerose pagine.

Ecco la screenshot del PDF generato da OpenVAS.

NOTE:

Il database è postgresql ed è quindi possibile sfogliarlo ed analizzare i vari campi che ci interessano. Come anticipato prima viene aggiornato ogni giorno.

I sistemi target sono i sistemi operativi (ma non ho mai provato se è possibile effettuare anche scan su appliance, ad es. pix firewall)

Le scansioni basandosi sulla scelta sono invasive o meno, ad es. “Full and Very deep ultimate” potrebbe addirittura far perdere la connessione remota al server.

Il prodotto è installabile solo linux come server, mentre il client è possibile installarlo sia su linux che su windows.

Popular Posts:

- None Found

I thank Maurizio Pagani for allowing me to publish and translate his interesting presentation, published on http://babel.it. OpenVAS is a framework that includes services and tools for scanning and the complete managment of vulnerability.

Is it possible to run a Vulnerability Scan on a “STAND-ALONE” Linux openSUSE server? Please let me know.

Thanks, – Jim