Articolo di James Hawkins

Questa è la seconda parte della nostra guida su Nmap, è possibile trovare la prima parte qui , riprendiamo il tutorial guardando altre configurazioni che si possono usare con Nmap per evitare i firewall o eseguire debug delle informazioni ottenute.

Eludere i firewall

tecniche di evasione dei Firewall:

I Firewall e gli IDS (Intrusion Detecting Systems) sono progettati per evitare che gli strumenti di scansione delle porte, come nmap, ottengano una quantità precisa di preziose informazioni del sistema che stanno proteggendo. Bene, non ci preoccuperemo di questo in una certa misura, perché nmap ha molte caratteristiche che sono progettate appositamente per aggirare queste difese.

Pacchetti frammentati

L’opzione -f è utilizzata per frammentare le sonde in pacchetti da 8-byte, questa opzione fa sì che la scansione (anche le scansioni con ping) usino pacchetti IP frammentati. L’idea è di suddividere l’header TCP su diversi pacchetti per rendere più difficile ai filtri di pacchetti, ed ai sistemi di rilevamento delle intrusioni ed altri strumenti di rilevare quello che state facendo.

sintassi:

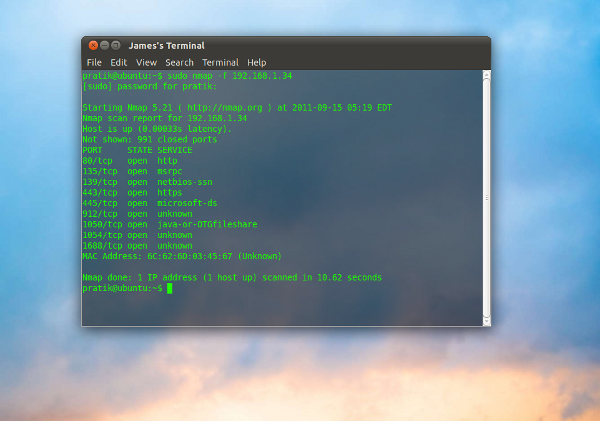

sudo nmap -f 192.168.1.34 |

Specificare ancora -f per utilizzare frammenti da 16 byte (avendo quindi una riduzione del numero di frammenti). Oppure è possibile specificare una dimensione a scelta utilizzando l’opzione --mtu . Non specificare -f se si usa --mtu .

L’opzione -f indica a Nmap di mandare pacchetti di circa 8 byte, in modo da frammentare le sonde in pacchetti molto piccoli. Questa opzione non è particolarmente utile nelle situazioni di tutti i giorni, tuttavia, può essere utile quando si cerca di eludere alcuni firewall più vecchi o non correttamente configurati.

Usando delle esche

L’opzione -D è usata per mascherare uno scan di porte usando uno o più IP “esca”, questo fa sembrare all’host remoto che gli hosts specificati come esche stiano facendo anche loro una scansione della rete di destinazione.

Sintassi: nmap -D [decoy1, decoy2, decoy3, etc| RND:Number] [IP destinazione]

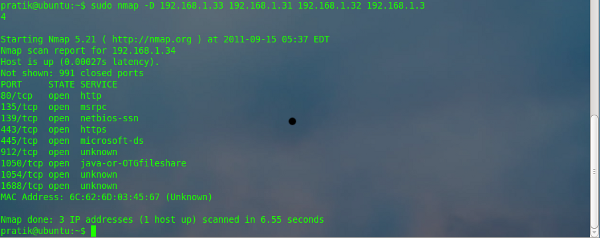

nmap -D 192.168.1.33 192.168.1.31 192.168.1.32 <strong>192.138.1.34</strong> |

In questo esempio l’indirizzo ip in grassetto è l’indirizzo IP del bersaglio remoto

Inoltre, durante l’esecuzione di una scansione con esca, Nmap manderà ulteriori pacchetti dal numero specificato di indirizzo esca. Questo fa sembrare effettivamente che l’obiettivo sia sottoposto a scansione da più sistemi contemporaneamente. Utilizzando le esche l’ip sorgente si “mescola nella folla” cosa che lo rende più difficile da rintracciare.

Idle Zombie Scan

L’opzione -sI è utilizzato per eseguire una scansione inattiva.

Questo metodo di scansione avanzate permette di effettuare una scansione TCP delle porte del target cieca (ovvero nessun pacchetto viene inviato al bersaglio dal tuo vero indirizzo IP). IInvece viene utilizzato un host zombie per raccogliere informazioni sulle porte aperte sul bersaglio. I sistemi IDS intepretano la scansione come se provenisse dalla macchina zombie specificata (che deve essere attiva e rispondere a determinati criteri).

Per informazioni dettagliate su questo metodo guardare

Sintassi:

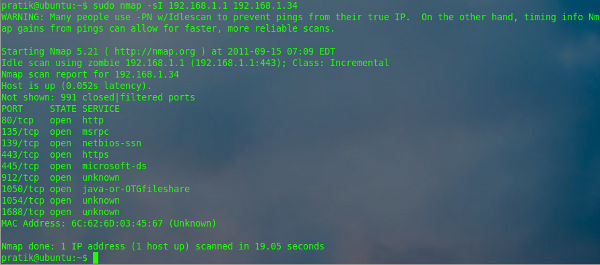

nmap -sI 192.168.1.1 192.168.1.34 |

La scansione di tipo zombie è una tecnica che permette di sfruttare ad un utente di eseguire la scansione da un sistema inattivo ed usarlo per la scansione di un sistema bersaglio per voi. In questo esempio 192.168.1.1 è lo zombie, mentre 192.168.1.34 è il sistema bersaglio. La scansione funziona sfruttando la prevedibile sequenza di generazione degli ID impiegata da alcuni sistemi. Al fine di avere successo nella scansione, il sistema zombie deve essere veramente idle (poco carico, o senza fare nulla), al momento della scansione.

Nota: Come si può vedere nella schermata, anche nmap consiglia di combinare -PN con -sI, altrimenti un pacchetto ping iniziale sarà inviato al bersaglio dal tuo reale IP, a meno che si utilizzi -PN con -sI.

Specificare manualmente un numero di porta sorgente

L’opzione -source-port è utilizzato per specificare manualmente il numero di porta sorgente di una sonda.

Sintassi :

nmap –source-port 53 192.168.1.36 |

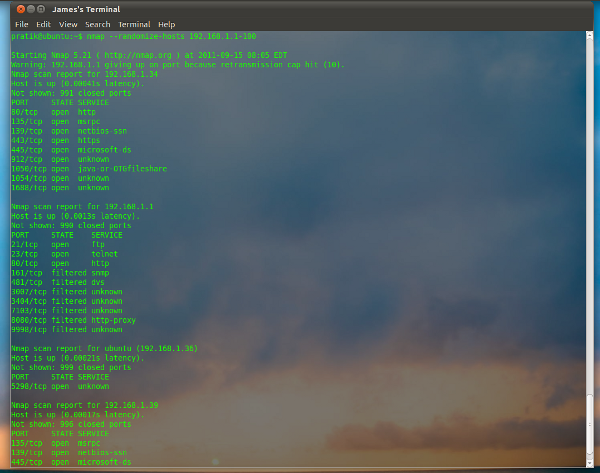

nmap – -randomize-hosts 192.168.1.1-100 |

L’opzione

–-randomize-hosts |

aiuta a prevenire la rilevazione da firewall e IDS di scansioni su obiettivi multipli. Questo viene fatto attraverso la scansione in un ordine casuale dei server.

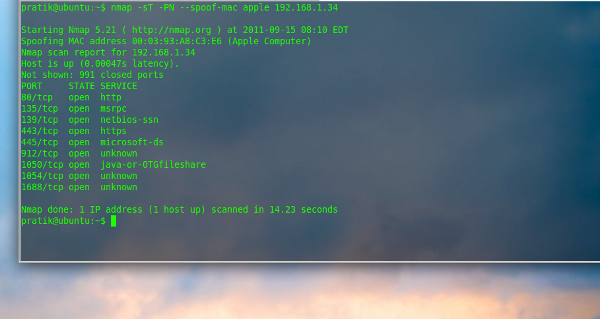

Spoofing Mac Address

L’opzione –spoof-mac è usata per utilizzare l’indirizzo MAC (Media Access Control) di un altro dispositivo ethernet.

Syntax used:

nmap -sT -PN –spoof-mac apple 192.168.1.34 |

In questo esempio, chiediamo a nmap di creare un indirizzo MAC a caso di un dispositivo Apple, è possibile anche dare come input il nome di un altro fornitore (come Dell, 3com, ecc) invece di Apple.

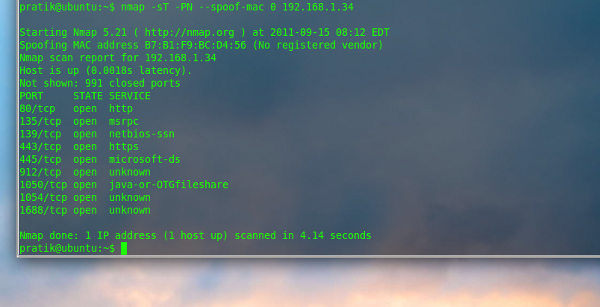

Inoltre è possibile dire ad nmap di generare un indirizzo MAC a caso usando 0 (zero) come illustrato di seguito.

Qui nmap ha creato un indirizzo MAC casuale: B7:B1:F9:BC:D4:56

Nota < strong>: è anche possibile specificare un indirizzo MAC specifico.

Opzioni di Output

Vi siete mai chiesti come potete esportare i risultati di scansione in un blocco note o un file .xml? Bene, nmap ha anche questa caratteristica; nmap offre diverse opzioni per la creazione di un output formattato, a parte la semplice visualizzazione dei risultati della scansione sullo schermo, è possibile anche salvare i risultati della scansione in un file di testo, file XML o un file di una sola linea grepable (output macchina)

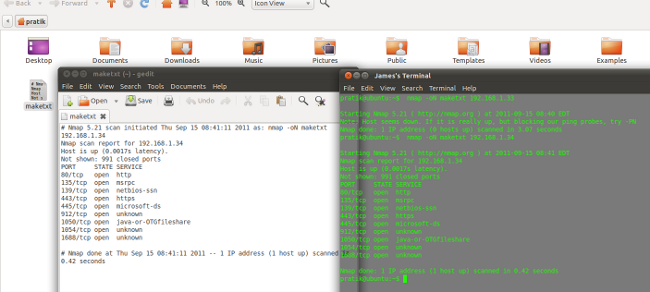

Salvare il risultato in un file .txt

L’opzione -oN salva i risultati della scansione in un file di testo, che possiamo dare come parametro di questa opzione.

Sintassi:

nmap -oN maketxt 192.168.1.34 |

Qui il file di testo viene salvato nella cartella home, con il nome “maketxt”.

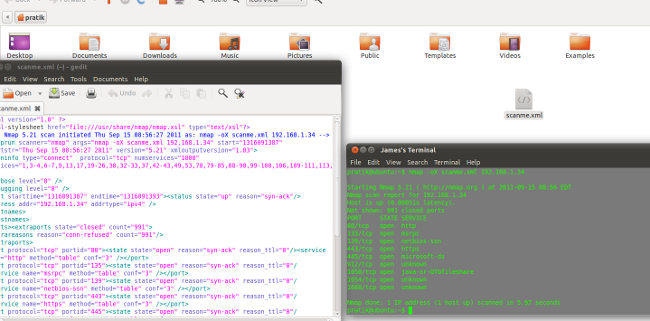

Salvare il risultato in un file XML

L’opzione -oX viene utilizzata per salvare il risultato della scansione in un file XML.

Sintassi:

nmap -oX scanme.xml 192.168.1.34 |

133t Output (leet)

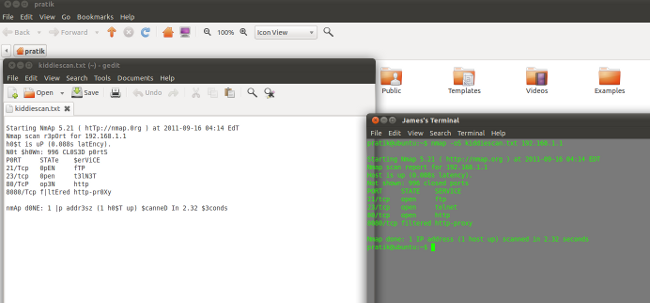

L’opzione -oS permette di avere un output da "script kiddie"

Vediamolo in azione, il parametro utilizzato è il seguente:

nmap -oS kiddiescan.txt 192.168.1.1 |

Questa opzione è incluso per divertimento e non ha davvero alcun uso pratico, diverso da una bella risata, e qualcuno potrebbe persino far fatica a leggerlo ( difficile quanto la lettura di un captcha )

Qui, con l'opzione -oS l’uscita viene salvata in un file di testo, chiamato kiddescan.txt

Opzioni base di Troubleshooting e Debugging.

Durante l’utilizzo di nmap, è possibile trovare qualche problema tecnico, come negli altri software, nmap non è un’eccezione, nmap non mostrerà sempre l’uscita che avete previsto, è ‘possibile’ che avvenga un errore, o peggio ancora si potrebbe non ricevere proprio alcun output. Così, per superare questi problemi, Nmap ha implementato diversi metodi per tracciare e fare il debug di una scansione che può effettivamente aiutare a identificareil probabile errore .

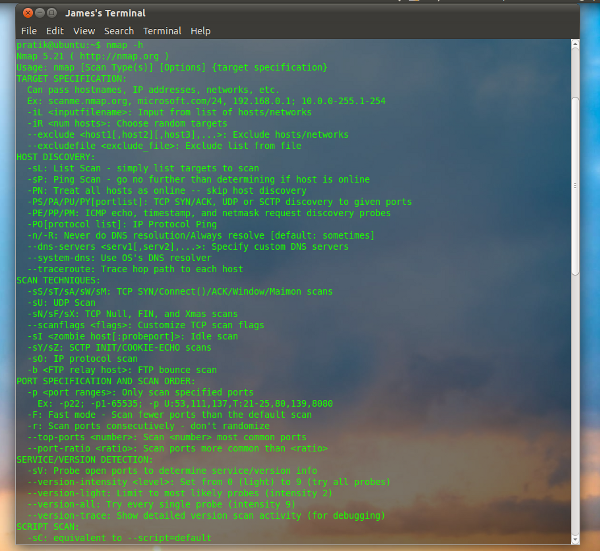

Eseguendo nmap -h avrete un riepilogo delle opzioni disponibili

Sintassi :

nmap -h |

Visualizza la versione di NMAP

L’opzione -V in nmap viene utilizzata per visualizzare la versione del vostro nmap.

Sintassi:

nmap -V |

Si consiglia vivamente di utilizzare la versione più recente e aggiornata di Nmap, che essendo un programma Open Source, viene rapidamente controllato e riparato da parte dei membri della comunità in caso di problemi. Visitate il sito di Nmap e assicuratevi di utilizzare l’ultima versione aggiornata. Questo vi assicurerà che stiate usando una versione senza bug.

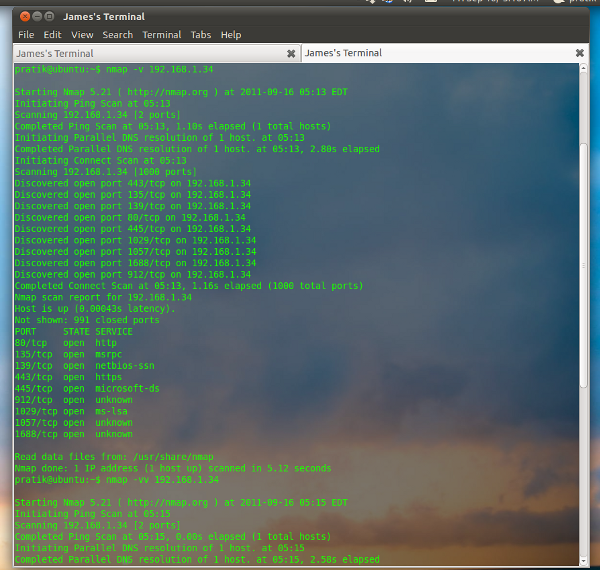

Output Dettagliato

L’opzione -v è utilizzata per attivare un output dettagliato

nmap -v 192.168.1.34 |

.

Output dettagliato può essere molto utile durante la risoluzione dei problemi di connettività.

Nota : È possibile utilizzare l’opzione -v due volte (-vv) per rendere l’output ancora più dettagliato.

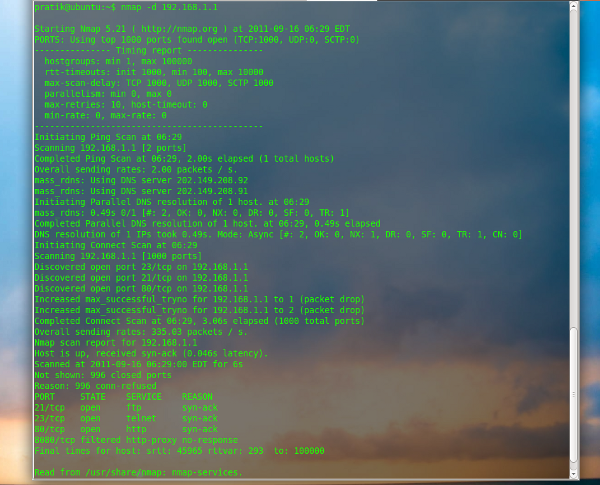

Debugging

L’opzione -d abilita il debug.

Qua, ho usato

nmap -d 192.168.1.1 |

L’output di debug fornisce informazioni aggiuntive che possono essere usate per tracciare un possibile bug o per risolvere i problemi. L’impostazione predefinita dell’opzione -d, fornisce in output una discreta quantità di informazioni di debug. Si può anche specificare un livello di debug da 1 a 9 con il parametro -d. d1 fornisce la quantità più bassa di debug in output, mentre d9 fornisce il massimo livello di output. (nmap -d[1-9] 192.168.1.1).

E questo è tutto per la mia guida dei parametri più comuni di Nmap con esempi, spero che abbiate imparato qualcosa di utile di questo strumento fantastico.

Popular Posts:

- None Found

[…] post: In depth Tutorial Part II – Linuxaria This entry was posted in Uncategorized and tagged avoid-firewalls, first, information, […]

[…] 1 e Parte 2 android arch linux computador debian fedora free software hacker hardware informatica linux […]

what if i want to scan all up hosts in my company

You can scan an entire subnet, can use wildcards also.

nmap 192.168.8.*

ornmap 192.168.8.1/24How to bypass the microtic? coz, i always blocked by the microtic when i scan the IP in a area network. Please give me the explanation 🙂